Le Big data

Le Big data représente la science de stockage des donnés numériques et son interprétation afin de faire ressortir des tendances ou similarité. Ce domaine émergent est propice à l’apparition de nouveau métier, tel les data scientist ou les scientifiques de donnés. L’accumulation de données des géants du web a créé un Nouveau Monde basé sur l’analyse.

Le Big data permet la collecte de donnés dans une multitude de secteurs tels que :

- Scientifique

- Santé & médicale

- Médias

- Économique

- Cryptomonnaies

- Blockchain

- Astronomique

- Communication

- Financier

- Climatique

- Météorologique

- Commercial

- Institutionnelle

- Et plus encore.

Les enjeux du Big data

Une forte proportion de spécialistes du numérique alertent présentement de manière très proactive &avec raison sur les enjeux du stockage de données. Les algorithmes doivent être mieux encadrés et basés sur des principes bien intentionnés et ceci est fondamental. Le Big data à la capacité de transformer totalement la société et cela n’a rien d’anodin. Le volume de traitement des données en fonction de la vélocité (capturé, partagé, mise à jour) par l’IA est en constante progression et expansion. Une prise de conscience est urgente et nécessaire.

Voici les principaux risques du big data

- Déshumanisation

- Atteinte à la vie privée

- Mauvaise interprétation des données et mauvaise action en conséquence basée sur une erreur

- Faille de sécurité informatique

- Erreur d’attribution et de perception par l’apophonie et les biais

- Mésinterprétation

- Impact climatique

- Inégalités sociales

- Monopole commercial

- Analyse des données sélectionnées sur une petite grappe prédéterminée dans le but de manipuler

- Utilisation des données dans un intérêt non collectif pouvant avoir des conséquences sur la chaîne de la vie

- Utilisation des données de façon malveillante par quelqu’un de mal intentionné

- Etc.

L’éthique entourant le consentement sur lequel repose la collecte de données du Big data

La manière dont sont collectées les données doit être transparente. Les conditions légales d’utilisation de l’entreprise doivent mettre cartes sur table sans tenter de dissimuler des informations susceptibles de compromettre le processus de récolte de données. Les firmes de marketing doivent apprendre à cultiver un esprit d’honnêteté et d’éthique en matière de Big data.

De nombreuses entreprises actuellement ne sont pas suffisamment explicites dans la manière d’expliquer comment les données numériques sont recueillies et utilisées à l’insu des utilisateurs et cela représente un talon d’Achille pour l’industrie numérique et affecte l’entièreté du domaine. L’internet étant une technologie relativement récente, il y a encore beaucoup de chemin à faire pour faire évoluer l’industrie.

La sécurisation des données personnelles du Big data

De plus en plus de gens se sentent concernés par la sécurisation des données numériques en lien avec l’augmentation croissante des attaques informatiques et les dommages collatéraux causés par ce fléau. Les attaques de piratage sont de plus en plus sophistiquées et affectent gravement les individus autant que les entreprises. La sécurisation des données est fondamentale afin de ne pas compromettre la sécurité des centres d’entreposage au niveau des serveurs et des équipements informatiques.

Les données sensibles sur la vie personnelle des utilisateurs doivent être traitées avec extrême précaution et diligence. La législation en matière de vie privée a commencé à sévir un peu partout sur la planète contre les entreprises fautives de négligence en matière de protection des données personnelles. Cependant, il reste encore beaucoup de chemin à faire.

La revente des données du Big data à des entreprises tierces sous-traitantes ou partenaire

Les conditions d’utilisations doivent être claires en ce qui a trait à la revente de données. Les consommateurs doivent savoir ou, quand, à qui et pourquoi les données seront utilisées et à quelle fin, avec quelles intentions et finalité. Les entreprises sous-traitantes doivent prendre toutes les mesures nécessaires afin de sécuriser les données par le fait même et sont tenues à une certaine responsabilité mutuellement croisée.

La préoccupation du droit à la vie privée des consommateurs face à leurs données

Après avoir été témoins des impactes du piratage de grandes corporations telles que Sony, Capital One, Desjardins ou autre, les gens sont de plus en plus informés sur les dangers que représente le partage de données personnelles. De plus en plus de clients sont réticents à divulguer des informations tels que la date de naissance, l’âge, la ville de résidence ou le nom de jeune fille de sa mère et avec raison. Malgré tous les efforts législatifs en matière de protection des données, la responsabilité à la source incombe à l’entreprise et l’entrepreneur.

Certaines personnes ont perdu leurs identités, des sommes financières colossales, leur réputation ou des dommages directs et indirects indélébiles à leur vie suite à un piratage de données personnelles. Des vies entières ont été impactées à cause de négligence ou de système mal conçu et mal sécurisées avec des failles de toutes sortes. Cela doit être pris beaucoup plus au sérieux que par le passé.

L’intelligence artificielle et la régulation de l’utilisation des données

L’apparition de l’intelligence artificielle dans le Big data est une véritable révolution numérique. Dorénavant, les machines peuvent traiter, catégoriser, analyser et faire des corrélations avec le bassin de données recueillies. Auparavant, les humains qui avaient cette responsabilité détenaient une capacité analytique de rapidité de traitement beaucoup plus lente. L’intelligence artificielle a rendu véritablement désuète la capacité de traitement biologique. Malgré tous ces avantages financiers, il y a des lacunes.

L’intelligence artificielle n’est pas régulée correctement et les bases et la structuration des fondements de celle-ci sont encore nébuleuses. De grands acteurs du numérique comme Elon Musk ont avertis des dangers sérieux et des possibles dérives potentiels de ce genre de négligence qui peut faire des dommages colossaux à l’entièreté de l’humanité et de la planète tout entière. L’émergence de cette technologie révolutionnaire doit être prise au sérieux, mieux encadrée et basée sur un consensus social mutuel en fonction de valeurs et vertus cardinales déterminées collectivement.

Voici un Red Flag à bon entendeur.

Le croisement des donnés du Big data et le profilage des utilisateurs

La collecte de donnés via le Big data permet aussi d’effectuer la corrélation et la triangulation des donnés. Ce type de processus permet d’avoir un portrait plus précis d’un individu en fonction de caractéristique intrinsèque et extrinsèque tel que:

- Profil sociodémographique

- Intérêts

- Habitudes de vie

- Opinions

- Religion

- Cercle relationnel

- Idéologie

- Comportements

- Attitudes

- Et plus encore.

Les capacités de croisement de données sont reliées à la quantité de données recueillies dans une période donnée. Ce type de données doit être collecté selon un processus éthique et encadré étroitement pour la protection de la vie privée des individus encadrée par la loi.

Le droit numérique et la transparence en matière de conditions d’utilisation légale

Le milieu du droit, les firmes d’avocat et les législateurs doivent prendre conscience de la nécessité des entreprises de montrer patte blanche dans leurs conditions d’utilisations. Ces conditions doivent être:

- Transparente

- Claire et facile à lire et à interpréter

- Détaillé

- Évidente et compréhensible pour la majorité des gens

- Bien structuré

- Basé sur des critères éthiques

- Datés

- Légale en fonction de la loi

- Formulé avec honnêteté et non dans le but d’usurpé ou de manipulé

- Précisément descriptive de la nature exacte des activités de l’entreprise

- Et plus encore.

La consommation d’énergie entourant le Big data et l’impact sur les changements climatiques

Les serveurs et centrales de stockage de données sont énormément énergivores en énergie. Dans une société en pleine transformation avec les changements climatiques, il importe de prendre conscience de la forte consommation liée à l’exploitation des donnés numériques du Big data. Les énergies renouvelables permettent une méthode beaucoup plus propre et intelligente afin de faire fonctionner cette industrie. Par exemple, favoriser l’utilisation d’éolienne ou de panneau solaire est beaucoup plus bénéfique pour la nature que l’utilisation du charbon pour générer de l’électricité.

Conclusion

Les données numériques colossales créées par l’univers numérique ont changé le visage d’internet. Le traitement des donnés du Big data est un enjeu majeur de connotation sociale et individuelle non négligeable à forte implication. Gouvernements, entreprises, travailleur autonome, citoyens et scientifiques doivent s’unir afin d’utiliser l’intelligence sociale collective permettant une utilisation en pleine conscience de ces données, avec une orientation forte vers la sécurité informatique.

De plus en plus d’entreprises vont avoir recours à l’interprétation et l’analyse données afin de mieux comprendre le comportement des consommateurs afin d’affiner leur stratégie marketing dans un futur proche. Le Big data présente de nombreux avantages notamment dans l’évolution positive de l’humanité avec les changements climatiques, l’énergie propre et la santé. La mise à jour des normes entourant ce milieu nécessite un débat citoyen éclairé basé sur une fondation solide. Espérons que l’homme sera assez intelligent pour utilisé cette technologie à bon escient et a ne pas tomber dans le côté obscur de la force.

Soyez des architectes de lumières.

Adsynk Marketing Électronique, expert en Big data

Adsynk Marketing Électronique est une entreprise du Québec dans le domaine du numérique spécialisée dans la le SEM, le design web et le SEO pour les entreprises. Profitez de notre connaissance approfondie, nos trucs & conseils dès aujourd’hui via le blogue riche en contenue! Obtenez une soumission gratuite. Contactez-nous afin d’en apprendre davantage sur nos services adaptés à vos vrais besoins. Suivez Adsynk Marketing Électronique sur Facebook ou votre média social préféré et continuez d’apprendre de nouvelles connaissances en permanence!

Adsynk Marketing Électronique, le pouvoir de la synchronisation.

Simulation d'une attaque informatique globale

Cet article a pour but de sensibiliser la population au risque de cyberattaque mondiale, soit une cyberpandémie. Notez que les écrits relatant une attaque de piratage informatique de haut niveau de ce texte sont purement fictifs et imaginaires et représente seulement l’imagination et les connaissances techniques de l’auteur. Toute ressemblance avec la réalité ne serait que pure hasard. Attention: ce scénario peut être déstabilisant pour les personnes sensibles. Déconseillés aux enfants.

Ce scénario bien que fictif est un signal d’alarme lancée à bon entendeur par Adsynk Marketing Électronique. Les organismes mondiaux du G7 ont récemment effectué des tests pour se préparer à un événement similaire à celui imaginé ci-dessous. Une attaque informatique semblable pourrait se produire éventuellement, bien que ce scénario soit totalement imaginaire. En avril 2021, le forum économique de Davos a averti clairement la population mondiale de se préparer à un événement de ce genre.

Cartographie menace informatique

Attaque informatique mondiale: jour 1

Le 21 février 2034. Je m’appelle Christopher. Je me dirigeais vers mon travail d’ingénieur quand tout à coup, je reçois une alerte sur mon télécran. Je me suis ensuite garé sur le côté du chemin avec mon 4X4 afin de ne pas commettre d’infraction. Pendant que je cherchais le télécran du bout des doigts, je me disais supposément que ce devait être encore une autre alerte d’un enfant disparu, probablement un père dépressif ayant perdu la garde partagée en cour. Un scénario malheureusement trop fréquent dans cette société divisée.

Il est 6h15 am et je constate que les lumières des panneaux publicitaires des commerces s’éteignent et se rallument, comme s’il y a des micros coupures dans le réseau électrique. Ceci a attiré mon attention, mais sans plus.

Je me questionnais à propos du fait: comment se fait-il que mon télécran émette une alerte, pourtant il ne contient aucune carte magie-sim 7G à l’intérieur? Je réussis enfin à trouver mon télécran, celui-ci affiche une alerte niveau noire:

Cyberattaque mondiale en cour, restez calme et rentrez à la maison dès que possible. D’autres mesures suivront. Je me dirige alors vers la prochaine sortie pour retourner à mon domicile. Environ 15 minutes plus tard, un bouchon monstre de circulation bloque tous les accès.

Je tente de me connecter à Mondio-Map afin de visualiser le trafic en temps réel via mon plan d’internet satellitaire, mais sans succès. Eurêka! J’ai toujours un vieux GPS satellite datant du début des années 2020, qui m’indique alors l’état du trafic. Effectivement, ces GPS fonctionnent encore gratuitement hors réseau internet. Ils sont désuets, mais utiles dans ces circonstances!

L’alerte d’attaque

Arrivée à domicile, ma femme Annie me lance une radio solaire AM/FM que je réussis à synchroniser au 87.3FM. Ma femme me dit que le système radiophonique fonctionne sous une génératrice et est indépendant du réseau internet. Je lui réponds ma chérie, évidemment! La radio a été inventée avant internet! Aussitôt, l’animateur mentionne un message très anxiogène:

Cher concitoyen(e), aujourd’hui dans la matinée, un groupe de pirates informatiques, les chevaliers anti-suprématistes de l’apocalypse; les CASA, ont revendiqué une large attaque informatique. Les CASA ont causé les dommages suivants:

- Mise hors service de tout système bancaire, incluant la fermeture des guichets automatiques

- Rupture totale du service d’hydroélectricité

- Rupture totale du service d’eau courante

- Mise hors service des équipements hospitaliers

- Mise hors service de tous les sites gouvernementaux

- Rupture de l’internet tout entier.

Mesures du gouvernement face à l’attaque informatique

- Couvre feu à 19 heures

- Limite d’un seul item de chaque produit en épicerie avec dépense maximale de 50$ par jours

- Fermeture des commerces non essentielle

- Fermeture des écoles

- Application de la loi sur les mesures de guerre

- Double des peines d’emprisonnement lors d’infraction criminelle.

Le gouvernement recommande de déconnecter tout appareil du réseau internet jusqu’à la fin de la crise. D’autres mesures suivront. Gardez le calme et ne cédez pas à la panique. La situation va rentrer dans l’ordre et tout va bien aller. Restez abonné aux ondes de notre chaîne! -Fin.

Peu de temps après, la radio répète en boucle des messages demandant aux citoyens de débrancher d’urgence tout appareil connecté au réseau internet. Les virus informatiques ont la propension de se propager exponentiellement plus rapidement que les virus biologiques. En un court instant, une multitude d’appareils deviennent contaminés.

Subitement, ma femme me dit; vite: prends cet argent liquide qu’il me reste et va à l’épicerie afin de remplir le réfrigérateur! Je me dirige aussitôt vers l’épicerie la plus proche. À mon arrivée, je constate que plus de 50% de l’épicerie est vide, nous sommes pourtant seulement 4 heures après l’alerte noire! Lorsque le gouvernement nous dit que ça va bien aller, normalement c’est plutôt mauvais signe. Je réussis à mettre la main sur le dernier sac de riz, l’allée des pâtes alimentaires est complètement vide, tous les congélateurs et la section de la charcuterie aussi.

De retour à la maison, j’apprends à la radio la chute subite des marchés financiers. Le gouvernement annonce l’urgence nationale. Très vite, je demande à ma femme de remplir le bain d’eau afin d’avoir une réserve. Nous sommes en plein jour et je n’ai pas encore remarqué que nous sommes en panne électrique. Annie me rappelle qu’il faut environ 10 litres d’eau par jour par personne environ pour survivre, incluant la cuisson, l’hydratation et la propreté corporelle.

Ma femme me répond que seulement quelques gouttes d’eau sont sorties de la champlure du bain et que nous sommes à sec. Je prends alors le réservoir Big Berkey de filtration d’eau et je me dirige vers le ruisseau derrière mon domicile pour récupérer de l’eau sous forme de glace que je réussis à stocker dans des sacs d’eau portable suite à la fonte.

Le soir même, je remarque la vive présence de la police dans les rues qui pointe une vive lumière vers les résidences, afin de prévenir les vols. J’ai comme le pressentiment que cette nuit sera longue. À 3 heures du matin, je ne parviens toujours pas à trouver le sommeil à cause du stress et de l’insomnie. Pendant ce temps, ma femme encore plus nerveuse que moi installait les derniers préparatifs de panneau solaire portatif à l’extérieur.

L’attaque informatique mondiale: jour 2

Le lendemain de l’attaque, préoccupé, je me réveille rapidement en étant pressé d’allumer la radio. J’apprends alors qu’il y a une rupture dans les chaînes d’approvisionnement causé par le juste in time, les entreprises achètent donc simplement le stock nécessaire selon une moyenne de la consommation par habitant, sans aucune réserve ou pratiquement aucune. J’apprends que la crise causera des pertes nettes de 50 millions de dollars USD par jour sur l’économie, et ce tant et aussi longtemps que le réseau internet ne sera pas rétabli. C’est la catastrophe!

Le gouvernement annonce une aide financière d’urgence sous forme de couponnage et d’argent liquide à même le fonds public de 14 jours pour chaque individu ayant perdu son emploi. La panique a vite envahi les gens du quartier lorsque la soif s’est fait ressentir, moins de 24 heures après la crise.

L’armée a été déployée dans les rues afin de remettre des bouteilles d’eau et de la nourriture en l’échange de coupons remis aux citoyens préalablement. Ma femme m’a alors remercié d’avoir eu l’intelligence d’acheter un filtre ayant la capacité de filtrer l’eau d’un étang afin de la rendre consommable. De rien ma chérie!

Nous avons filtré l’eau avec un bas de nylon au préalable, l’avons filtré pour ensuite la faire bouillir pendant une minute. Nous avons ajouté quelques gouttes d’eau de javel pour le doute. Nous n’avions pas de comprimés de purification de l’eau et avons dû improviser. D’énormes camions-citernes remplis d’eau sont déployés partout interprovincialement. Les gens défavorisés et les aînés sont les plus touchés par la crise.

La crise a frappé au mois de février et il fait très froid. Je me dirige d’urgence vers la station-service pour récupérer de l’essence dans ma Jerry Can, mais je constate que la station est à sec, en rupture de stock. En revenant à la maison, je décide donc de sceller les fenêtres afin de les isoler du froid avec du zip.

Je constate que nous possédons environ l’équivalent de 14 jours de nourriture et qu’il va donc être nécessaire de rationner. Nous avons décidé de nous limiter à 1 repas de 1950 calories par jours, soit le strict minimum pour se maintenir en vie.

Annie me dit: vite Christopher! Vide la contenue du congélateur sur le balcon afin qu’il reste frais, les aliments se décongèlent! Je me hâtai aussi tôt de procéder aux ordres de ma commandante en chef.

Attaque informatique: Jour 3

Ce matin, ma femme s’est fait réveiller en sursaut par un cri de mort très puissant venant d’environ 3 ou 4 maisons au sud de la nôtre. Je me lève de ce pas afin de visiter le voisinage avec mon gilet par balle. Avant mon départ, ma femme me transmet un walkie-talkie afin de garder contact. Arrivé au domicile de mon voisin Pierrot, je constate que la maison est vide de nourriture et de bijoux, il y a eu un cambriolage. Sa femme est ligotée dans la chambre principale et Pierrot à un œil au beurre noir. Il me dit avec une voix tremblante:

Ces salopards sont arrivés en bande, quatre pourrit. Ils m’ont mis échec et mat: j’étais sans connaissance et ils ont maîtrisé ma femme pendant que le reste du clan vidait mes réserves. Rentre chez toi, ne reste pas ici. Prépare-toi, tu es peut-être le prochain Christopher.

Arrivée à domicile, ma femme était en train de faire du troc avec la voisine Gisèle. Ma voisine échangeait alors des légumes congelés de son jardin contre des chandelles que nous avions en surplus. Gisèle semblait très anxieuse, elle tremblait et émettait une émotion de peur envers moi. Pourtant, nous sommes voisins depuis plus de 6 ans, je ne comprends pas sa crainte injustifiée envers moi qui ne ferais même pas de mal à une mouche!

Par la suite, je demandais à Annie de débrancher tous les appareils électriques. Mais pourquoi donc s’exclama-t-elle? Je lui expliquais que lorsque le courant électrique allait revenir, que nous risquerions une surcharge pouvant détruire nos appareils électriques connectés au réseau, puisque tous les appareils n’étaient pas branchés dans une multiprise protectrice de surtension. Effectivement, lorsque l’électricité revient, le courant électrique peut être très puissant et affecter les appareils connectés.

Ma femme a préparé un nid rempli de couverture, je lui mentionne donc qu’il est important de dormir ensemble afin d’échanger notre chaleur corporelle et qu’il ne faut pas se surabriller, au contraire. La température à l’intérieur du domicile affiche -3 degrés au thermomètre, ce qui représente un froid glacial et insupportable. Le seul moment où nous sommes bien est lorsque nous sommes dans le lit sous les couvertures lorsque nous ne bougeons pas.

Lorsque nous parlons, de la vapeur d’eau s’échappe de notre bouche. Nos lèvres sont glacées et nous sommes fatigués. La seule source de chaleur que nous avions était fournie grâce aux sacs chauffe main. Comparativement à la pandémie de 2019, nous étions à Cancún en vacance face à ce fléau dévastateur. Ma femme décida donc d’activer le système d’alarme à batterie PIR détecteur de mouvement afin d’avoir la tête tranquille. Il était hors de question pour elle de subir le même sort que la voisine!

Jour 4

Le lendemain, je fis un bon déjeuner à ma femme avec un brûleur Martin et une réserve de butane de camping. Il me reste encore un réservoir plein de propane de barbecue, mais je préfère préparer la nourriture à l’intérieur avec mon poêle. La radio annonce une surmortalité liée à des gens qui ont maladroitement manipulé des génératrices ou voulant utiliser un barbecue à l’intérieur, ne sachant pas que cela peut être mortel et n’ayant pas de détecteur de monoxyde de carbone. Je me dirige alors vers la cuisine pour verser de l’antigel dans la tuyauterie.

Je réussis à vider le réservoir d’essence du véhicule hybride pour faire fonctionner la génératrice, qui me permit de remplir ma douche à camping portative d’eau chaude. Une douche d’eau chaude est vraiment un luxe lorsqu’on y réfléchit. Autrefois, ce n’est vraiment pas tous les matins que je prenais le temps d’apprécier la chaleur de l’eau qui coule le long de mon corps, mais à ce moment-ci bien précis, je ressentais une extase. Enfin, de la chaleur!

Ma femme eu l’idée d’insérée sa carte magi-sim 7G de téléphone cellulaire dans une clé USB wifi, mais sans succès. Le réseau internet sans-fil était lui aussi affecté par l’attaque informatique. Brusquement en manque d’énergie, je décidais de prendre une multivitamines.

Ma femme me dit alors d’une manière agressive: Christopher, nous n’allons pas tenir le coup encore bien longtemps. Je devrai aller faire la file pour recevoir une aide alimentaire de l’armée. Je lui répondis alors que c’est trop dangereux face à l’augmentation de la violence, je lui dis que dans le temps de la guerre et lors des périodes de crise, c’est le rôle de l’homme de se sacrifier.

Elle s’est enfermée à domicile avec les portes verrouillées à clé. Lors de mon retour à la maison, j’ai dû attendre plus de 15 minutes à l’extérieur le temps qu’elle retire tous les meubles qu’elle avait barricadés devant les portes, craignant le pire avec son alarme personnelle.

Attaque informatique majeure: jour 5

Les émeutes ont commencé à frapper. Des clients insatisfaits d’institution bancaire frustrée que les banques gèlent leurs avoirs se mirent à saccager les devantures de commerces violemment en fracassant les vitrines et en faisant des graffitis. Les clients de toute institution bancaire ont perdu accès à leur carte de débit et de crédit qui est tombé hors service automatiquement lors du processus d’urgence.

Rapidement, ce fut le chaos. Des clans se mirent à braquer les maisons en série. Les gens dans la rue ressemblaient à des zombies assoiffés de sang, sauf que ce n’était pas du sang qu’il convoitait, mais bien de l’eau et de la nourriture.

C’est à ce moment que ma femme me parlait de l’idée d’avoir des forets nourricière pouvant alimenter la population en cas de crise. Je lui répondue que c’est une bonne idée, mais que ce n’est pas le moment de parler de cette foutaise. Elle me dit, mais voyons reste courtois! Je m’excusais alors d’avoir été bête, je commençais sérieusement à ressentir l’effet du stress et de l’anxiété, la pression reposant principalement sur mes épaules.

Jour 6

Ma femme eut l’idée d’évacuer avec le matériel de camping vers le nord afin de trouver une foret ou se nourrir. Effectivement, la foret renferme des plantes comestibles, du poisson et des animaux. Par contre, la température de -9 degrés du mois de février rendrait notre expédition beaucoup plus risquée. Seulement trouver du bois sec afin de faire un feu de camp pour nous réchauffé serait un exploit dans les circonstances.

L’animateur de radio annonçait que la criminalité avait augmenté de 3678% depuis le début de la crise. Les vols à l’étalage, meurtres, invasions à domicile et violences de toute sorte sont tristement devenus monnaie courante. C’est à ce moment précis que j’ai réalisé que la nature humaine prenait malheureusement rapidement le dessus sur la raison dans ce type de situation catastrophique.

Nous n’étions pas du tout préparés à cet événement, ni les citoyens, ni le gouvernement. Malgré que des gens ont alerté plusieurs années auparavant, la plupart d’entre nous étaient bien trop occupés à s’empiffrer devant les téléréalités ou sur les médias sociaux à s’abrutir de stupidité. Après cette crise, rien ne sera plus comme auparavant. Les gens qui sont le plus mal pris sont ceux qui croyaient que le gouvernement était suffisamment prépara ce type de scénario.

Jour 7

Ce matin, ma femme était en colère. Mais pourquoi? Elle m’annonçait que le Québec était une réserve mondiale d’eau et que notre gouvernement a décidé d’envoyer 675 000 barils d’eau vers l’Europe. En conséquence, la réserve d’eau douce provinciale allait inévitablement subir une augmentation des prix suite à la crise, puisque les prix se basent sur la rareté.

Depuis le début des années 2020, l’eau a été intégrée sur les marchés financiers et le Québec est devenu comme l’Irak ou la Syrie en termes de ressource naturelle. Le risque de guerre étant bien réel et présent, puisque nous possédons beaucoup d’or bleu en cette période de pénurie mondiale d’eau douce.

Ma femme enseigne l’histoire au secondaire et elle m’expliquait que la vallée du Saint-Laurent était un endroit très propice à l’éclatement d’une guerre, puisqu’il s’agite d’un point d’entrée stratégique dans le continent. Après tout, c’est ce chemin qu’on entreprît les explorateurs comme Christophe Colomb ou Jacques Cartier.

Ces jours-ci, nous avons commencé à cultiver des racines en germination en pot et avons débuté la lactofermentation.

Jour 8

Vous souvenez-vous du graphique du nombre de morts quotidiens lors de la pandémie de 2019? Multipliez ces chiffres par 15 et cela représente environ le bilan quotidien des morts lié à la recrudescence de la violence lié à l’attaque informatique mondiale. De nombreuses personnes sont décédées en restant coincées dans les ascenseurs qui sont tous tombés hors service simultanément. Les gens ont commencé à échanger de l’or et de l’argent dans la rue contre de la nourriture.

Le cour des métaux qui représente une valeur refuge à exploser. Vous savez, la cryptomonnaie est devenue vide de sens dans un monde sans électricité. Seuls les biens tangibles ont encore de la valeur.

Les systèmes de reconnaissance faciale des caméras de la ville ainsi que les caméras de reconnaissance de plaques d’immatriculation sur les autoroutes sont tombés en panne. Les voyous ont donc surfé sur la situation pour laisser libre cours à leur imagination dans les circonstances. Pour eux, c’est Noël tous les jours, et le père Noël, c’est nous…

Jour 9

Une rupture majeure dans les effectifs de médicaments plonge les personnes âgées et vulnérables dans un état critique. Les gens souffrant de diabètes et de maladie chronique sont les plus touchés. L’état de la santé physique et mentale des gens en générale s’est fortement détérioré et le désespoir s’installe peu à peu dans l’esprit de tous.

Tous ces gadgets branchés à internet comme les caméras de sécurité IP et autre connerie qui composent les maisons intelligentes sécurisées, et bien tout ça est désormais hors service. Mieux vaut avoir une caméra de sécurité à batterie hors wifi.

La plupart des applications sur mon télécran Android sont tombées hors service, sauf les applications suivantes:

- Lampe de poche

- Appareil photo

- Application d’image

- Tetris

- Le lecteur de musique

- La calculatrice

- Le document de note

Jour 10

Je viens d’apprendre que le cours de Bitcoin vient de chuter drastiquement en bourse. En fait, nous sommes dans une crise économique semblable à celle des années 1876, à l’époque ou l’économie est tombée en décroissance et/ou le chômage de masse était la norme. Les gens ont commencé à bruler des portes de maison pour se réchauffer, exactement comme ma grand-mère me racontait lors de la crise de 1929! Les réseaux de transports, d’énergie et hospitaliers sont débordés.

La police ne répond qu’à un appel sur 25 environ, soit les appels les plus urgents selon les dernières nouvelles et ne parvient pas du tout à suffire à la forte demande. Nous sommes dans l’apocalypse selon Saint-Jean. Les gens doivent cesser de déranger les autorités pour savoir quand l’électricité va revenir, ça n’a pas de sens! Pourquoi nous n’avons pas tiré les leçons de la pandémie de coronavirus? Monumentale erreur! Je n’utiliserai plus jamais le pay pass comme moyen de paiement à l’avenir, c’est TERMINÉ.

Jour 11

J’aperçois des convois militaires dans les rues. Il y a beaucoup d’avions de chasse dans le ciel et cela ne me rassure pas du tout. Mais bordel, qu’est-ce qui se passe? On nous cache la vérité. Les gens qui ont du linge intelligent permettant de capter leurs flux sanguins avec le nuage du système de santé sont hors service. La fusion de l’identité numérique et biologique est vide de sens lorsque le réseau tombe à plat. Dans des moments comme cela, maintenant, je voudrais revenir à l’époque ou nous les gens possédait un jardin et un poêle à bois.

Nous sommes dans un cyber Pearl Harbor. Le terme adapté est Cyberpandémie, puisque le virus informatique se propage très rapidement. Les autorités n’ont pas eu le choix de fermer le réseau tout entier pour amortir l’impact du choc, mais au même titre que lors de la pandémie de 2019, beaucoup de gens sont en désaccord et sont opposés aux mesures de fermeture totale du réseau. Suite à la crise, des groupes protestataires accusent le gouvernement d’avoir amplifié la crise avec la peur.

La leçon de cette crise est de sécuriser l’internet. Des changements majeurs sont à prévoir, un nouvel internet pourrait apparaître basé sur la blockchain et entièrement crypté. De nouveaux réseaux sociaux et une nouvelle structure communicationnelle sont aussi à prévoir. Dans un monde de plus en plus connecté, l’enjeu du piratage est fondamental. Des théories du complot émergé dû au fait que cet événement a été annoncé à Davos en 2021.

Si la faille est dans le réseau, aucune institution, organisation et individu n’est réellement sécurisé. L’ancien web est devenu désuet.

Sortie de crise

La perte de confiance envers le système financier non suffisamment sécurisé a causé des faillites bancaires, entraînant des millions de personnes supplémentaires dans la pauvreté. Les économistes disent que cette crise prendra plusieurs décennies avant d’être épongée.

Maintenant 18 mois après l’attaque de cyberpandémie, le bilan de morts approximatif est de 65 millions de décès mondialement. Notre interdépendance au réseau internet est beaucoup plus prononcée que ce que nous croyons. Les objets connectés sont partout autour de nous. Les infrastructures numériques ont été massivement affectées dans cette crise et la sécurisation du réseau dans son ensemble devra être revue et adaptée. 2034, c’est maintenant.

Adsynk Marketing Électronique

Adsynk Marketing Électronique est une entreprise spécialisée dans la sécurité informatique pour les entreprises et individus. Profitez de notre expertise dès maintenant! Obtenez une soumission gratuite. Contactez-nous afin d’en apprendre davantage sur nos services!

Adsynk Marketing Électronique, le pouvoir de la synchronisation.

ProtonMail: service de courriel sécurisé

Le courriel crypté réinventé

ProtonMail est un service de messagerie courriel cryptée de bout en bout gratuit conçu par deux scientifiques en 2013. Les serveurs cryptés sont situés à l’intérieur d’une montagne en Suisse – Switzerland (sous1000 pieds de roches en granite) qui est un pays avec une politique stricte et évoluée en matière de protection des données personnelles et de la vie privée. Les serveurs stratégiques protégés avec un accès biométrique sous cette montagne sont en mesure de survivre à une attaque nucléaire et à une guerre de grande envergure. De plus en plus d’individus et d’entreprise se sentent concernés par la protection des données en lien avec l’augmentation de fraudes, d’interception de donnée, de vol d’identité et de piratage informatique sur le web. Les avantages d’un compte de courriel ProtonMail crypté sont:

Identité

- Protection contre la fraude

- Gratuité du service

- Facile à utiliser, conviviale

- Contact crypté

- Aucun suivi ni espionnage de navigation croisée via les témoins

Prévention du piratage

- Protection accrue en sécurité informatique contre le piratage informatique

- Protection contre le vol d’identité

- Conforme à la norme RGPD européenne sur le chiffrement

- Open source

- Protection contre l’interception des données par des pirates informatiques

- Message hermétique

- Meilleure hygiène numérique

Sécurité

- Meilleur contrôle de l’empreinte numérique

- Messages non permanent après suppression

- Protocol SSL

- Serveur physique (non dans un nuage)

- Aucun journal de log tenu par l’entreprise

- Communication sécurisée

- Protection des informations confidentielles contenue dans le courriel

Convivialité

- Accessible de n’importe quel ordinateur sans application nécessaire

- Pas de publicité

- Contenue du message non vendu à des fins publicitaires

- Facile à utiliser

- Multiplate-forme

- Design web super techno

- Rapide et efficace

ProtonMail est approuvé par plusieurs entreprises

- New York Times

- Forbes

- Adsynk Marketing Électronique

- Distribution Revtronik

- The Guardian

- Fox news

- Wall Street Journal

La plate-forme est open source, ce qui signifie que le code est ouvert à tous. L’avantage des plates-formes open source est que le code n’est pas secret et peut donc être analysé par des techniciens informatiques pour analyser les failles, contrairement aux closes sources dont le code est secret. Ceci permet une amélioration continue du service offert. Vous pouvez aussi télécharger gratuitement l’application ProtonMail sur le Playstore d’Android ou l’App Store de Apple afin de l’installer dans votre tablette, téléphone ou phablette.

Il est possible d’importer un groupe de contact avec un fichier CSV. L’entreprise affirme ne pas accéder au contenu privé des utilisateurs contrairement à plusieurs messageries courriel existantes. Avec ProtonMail, vos données sont sécurisées par le Swiss Federal data Protection Act (DPA) & Swiss Federal data Protection Ordinance (DPO). ProtonMail détecte automatiquement les messages pourriel et spam.

ProtonMail est le plus important fournisseur de messagerie chiffrée worldwide.

Un look futuriste génial

La plate-forme est simple d’utilisation et l’interface est moderne. Le service est accessible sur iPhone, Android, Mac, Linux et Windows. Il est possible d’insérer gratuitement une signature courriel sous forme d’image avec vos coordonnées. Pour plus de sécurité, l’interface offre l’authentification en deux étapes (le double facteur) qui est optionnelle et non par défaut. Ce processus appliquera 2 mots de passe pour une sécurité accrue. Attention: lorsque vous envoyez un message crypté à une boite non cryptée, le message n’est pas entièrement sécurisé. Vous pouvez alors utiliser une extension de navigateur web tel mailvelope dans ce cas de figure.

L’offre promotionnelle de ProtonMail

L’entreprise offre aussi une fonction payante, qui donne une plus grande place de stockage pour les messages. De plus, le service payant offre une interface (le ProtonMail bridge IMAP/SMTP) pour le bureau style Outlook ou Thunderbird, soit un client de messagerie. La fonction payante offre aussi de personnaliser les noms d’utilisateur courriel. Le service gratuit est tout de même génial.

N. B. Cette offre est valide en date du 31 décembre 2021 et est sujette à changement par ProtonMail en fonction de quand vous regardez cet article de blogue!

Adsynk Marketing Électronique a contacté l’équipe de ProtonMail et ils ont consenti au partage et à l’utilisation des images jointes. Le temps de réponse de l’équipe est efficace et rapide, le service est poli et courtois.

Les alternatives de courriel cryptées

Il existe aussi d’autres fournisseurs de courriel sécurisés sur le marché:

- Hushmail

- Mailfence

- Tutanota

- Countermail

- Et plus encore

Adsynk Marketing Électronique est une entreprise spécialisée dans la sécurité informatique pour les entreprises et individus. Profitez de notre expertise dès maintenant! Obtenez une soumission gratuite.

Adsynk Marketing Électronique, le pouvoir de la synchronisation.

Wire: la meilleure application de messagerie

Wire: La meilleure application de messagerie

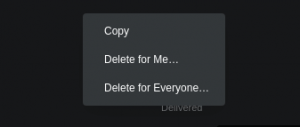

Pourquoi Wire est la meilleure application de messagerie qui existe? À ce jour, l’application gratuite est la plus sécurisée au monde en date du 25 mars 2021. Suivie de près par Wickr (2) et Télégram (3). Wire offre le chiffrement (cryptage) de bout en bout par défaut, contrairement à Skype qui doit être activé. Autrement dit, dès que deux usagers ou plus discutent sur Wire, le chiffrement est automatiquement activé. Wire est beaucoup plus sécuritaire que les simples messages textes SMS qui sont devenus désuets, en lien avec le risque de piratage et de faille de vulnérabilité.

Wire est une véritable révolution dans le monde des applications de messagerie.

Message éphémère

L’application est fantastique puisqu’elle permet d’envoyer des messages éphémères comme sur snapchat, qui peuvent être détruits après 1 heure, 1 semaine, ou 1 mois à la convenance de l’utilisateur. L’autodestruction des messages se fait automatiquement selon les paramètres sélectionnés. La messagerie offre aussi les appels vidéo comme sur zoom ou skype. Au niveau vie privée, Wire offre une solution bien supérieure à toutes les autres plates-formes existantes sur le marché (Facebook messenger, hangout, telegram, snapchat, Instagram, Skype, etc.)

Wire permet aussi de supprimer un message déjà envoyé avec une fonction exceptionnelle! Our se faire, vous n’avez qu’a cliqué sur les 3 petits points à droite du message envoyé et sélectionné l’une des options suivantes, soit supprimé le message pour moi uniquement ou supprimer pour tout le monde.

Avantages de Wire

Messages éphémères qui s'autodétruisent avec compteur numérique

Identification sans trop d'information confidentielle (réduit le risque de piratage)

Possibilité d’activer ou de restreindre et anonymiser l’affichage des notifications

Permets de sélectionner ou désélectionner l’archivage des discussions

Appel vidéo et audio téléphonique IP crypté gratuit (super stable)

Téléconférence de groupe

Pin d’alerte (comme sur MSN!)

Transfert d’image

Conforme à la loi européenne de protection des données

Thème sombre ou clair

Personnalisation des couleurs de l’interface

Activation ou désactivation des accusés de réception de lecture

Multiplateforme : disponible sur Windows, Android, Linux, Mac, IOS (iPhone)!

Open source

Un compte fonctionne sur 8 appareils simultanément

Situés en suisse sur des serveurs européens (la Suisse est dotée d'un système de loi avancée en matière de vie privée)

Aucun profilage

Transparence de l’entreprise sur la collecte de donnée sensible

Partage d’écran, de photo, vidéo et liens web

Protection contre la fraude

Gratuité du service

Compte facile à crée

Protection accrue en sécurité informatique contre le piratage informatique

Protection contre le vol d'identité

Aucune publicité

Meilleur contrôle de l'empreinte numérique

Messages non pemannant après suppression

Facile à utiliser

Multiplate-forme

Design super

Rapide

Communication sécurisée

Protection des informations condifentielles contenues dans les messages

Protection contre l'interception des données par des pirates informatiques

Message hermétique

Meilleure hygiène numérique

Adsynk Marketing Électronique à testé pour vous Wire et c’est vraiment génial. Nous recommandons cette application de messagerie sécurisée. Le flux de discussion est vraiment rapide et instantané. L’interface est simple et efficace. Les discussions sont privées et permettent la paix d’esprit en atténuant le risque de piratage. Certes, Wire n’est pas la solution parfaite, mais c’est la meilleure à ce jour. L’entreprise offre aussi une solution payante pour les corporations: Wire business et Wire red. Red est une solution de communication pour les gestions de crises en entreprise.

Cette nouvelle application est une innovation majeure qui va inévitablement prendre une part de marché des applications de messagerie sur le web.

Adsynk Marketing Électronique, le spécialiste du web

Adsynk Marketing Électronique est une entreprise spécialisée dans le domaine du référencement web, notamment le SEM et le SEO. Nous avons une expérience universitaire solide et vous pouvez vous fier sur nos conseils professionnels qui sont adaptés à toute situation. Nous offrons un service expert en sécurité informatique pour votre entreprise. Contactez-nous dès maintenant pour obtenir une soumission gratuite.

Adsynk Marketing Électronique, le pouvoir de la synchronisation.

Les avantages de Adsynk Marketing Électronique

Les avantages et bénéfices de l’entreprise

Adsynk Marketing Électronique est une entreprise émergente spécialisée dans le référencement web, la sécurité informatique, la conception de site web et le marketing. La compagnie est en service depuis 2018. L’entreprise a compris l’astuce de Léonard da Vinci: le pouvoir se fonde sur la connaissance et l’expérience.

Da Vinci possédait plusieurs compétences tels la peinture, la mécanique, le dessin, la chimie, la métallurgie, et plus encore. Tel est l’optique de notre organisation, offrir une multiconnaissance liée a des domaines variés et diversifiés. Nous avons une forte expérience universitaire dans le domaine du marketing, jumelé à une passion pour l’électronique et l’informatique, et ce avec l’excellence du service à la clientèle.Tel Léonardo, nous nous positionnons dans les Alpha, et voulons briller avec les étoiles.

Le marketing web est un art, une ingénierie.

Léonard Da Vinci était maître dans l’art de la guerre. Sur le web, votre entreprise est en guerre commerciale contre les autres entreprises pour le positionnement stratégique sur les moteurs de recherche. Le secret de toute victoire de guerre réside dans la stratégie, dans l’astuce, l’ingéniosité et l’innovation. Vos compétiteurs vont rapidement prendre le dessus si vous laissez votre stratégie stagner sans l’adapter, puisque la proactivité est essentielle dans le web, un milieu où seul le changement ne change jamais. Un milieu qui évolue pratiquement à la vitesse de la lumière,

Le but premier de l’entreprise est de mousser les ventes, de faire accroître votre part de marché et ainsi augmenter vos revenus de manière significative. Voilà la promesse Adsynk Marketing électronique. Nous offrons un large éventail de service, et sommes en mesure de synchroniser ceux-ci de manière excellente. Fiez-vous à nos conseils en matière de marketing web. Nous sommes spécialistes dans la conception de site wordpress, notamment les sites de commerce électronique.

La première étape du processus d’affaires est de cerner vos vrais besoins. Par la suite, nous analysons votre entreprise, les forces, les faiblesses, la concurrence, ainsi que votre marché. Nous procédons à une mise en place d’une stratégie qui sera par la suite mesurée et analysée. Nous sommes fiables, transparents, honnêtes, ponctuels, avant-gardistes et visionnaires. Petite ou grande entreprise, nous sommes la clé vers la réussite qui vous mènera au succès et au sommet.

Les services offerts

Référencement payant

Référencement naturel

https://marketingelectronique.com/referencement-naturel/

Annonce

https://marketingelectronique.com/annonce/

Médias Sociaux

https://marketingelectronique.com/medias-sociaux/

Rédaction

https://marketingelectronique.com/redaction/

Informatique

https://marketingelectronique.com/informatique/

Analytique

https://marketingelectronique.com/analytique/

Cryptomonnaie

Design Web

Marketing

https://marketingelectronique.com/marketing/

Site internet

https://marketingelectronique.com/site-internet/

La tactique Da Vinci

Tels que l’artiste Da Vinci, nous avons compris que le Design web est un art, qui doit être fait méticuleusement, de façon méthodique, réfléchie et agile. La création, l’inspiration et l’imagination sont des qualités essentielles dans ce métier. Adsynk Marketing Électronique s’inspire du légendaire Léonard Da Vinci afin d’établir une synchronicité entre les plates formes, une unicité de votre empreinte numérique et une vision vers l’avenir et l’accomplissement individuelle et commerciale.

Adsynk Marketing Électronique, le pouvoir de la synchronisation

Adsynk Marketing Électronique est une entreprise spécialisée dans le domaine du référencement web, notamment le SEM et le SEO. Vous pouvez vous entretenir avec l’entreprise en toute confiance et vous pouvez vous fier sur nos conseils professionnels qui sauront s’adapter à votre marché. Contactez-nous dès maintenant pour obtenir une soumission gratuite!

Adsynk Marketing Électronique, le pouvoir de la synchronisation.

10 conseils en sécurité informatique

Voici les 10 meilleurs conseils en sécurité informatique

Éviter les wifi publics

Afin de privilégier une meilleure hygiène en matière de sécurité informatique, voici nos conseils. Les pirates informatiques peuvent se connecter à un réseau ouvert pour dérober des informations personnelles sensibles auxquelles vous accédez ou vous transmettez. Il importe d’évité de se connecté à un réseau public et si cela est absolument nécessaire, de regarder autour de vous si vous apercevez des gens suspects. Évitez les applications gratuites de sécurisation de connexion wifi publique.

Toujours se déconnecter

Lorsque vous vous connectez à un ordinateur public à un site web, l’ordinateur ouvre un témoin, qui reste ouvert si vous ne déconnectez pas l’activité en ligne de la session, et ce même si vous fermez la page. En effet, lorsque vous ouvrez la page à nouveau, vous serez toujours connecté. Il importe de bien mettre fin à chaque session avant de quittée l’ordinateur publique dans un café, une bibliothèque ou une école. Sinon, la personne qui accédera à l’ordinateur par la suite pourra faire beaucoup de dommage si elle est mal intentionnée.

Désactiver le Bluetooth

La technologie Bluetooth n’est pas à 100% sécuritaire. Un pirate informatique bien expérimenté peut se connecter à votre appareil via cette porte et ainsi prendre le contrôle de votre appareil (ordinateur, tablette, téléphone cellulaire). Il importe, surtout dans un lieu public, de déconnecter le Bluetooth, soit de mettre votre appareil au mode indétectable. Dans tous les cas, laisser le Bluetooth allumé si cela n’est pas nécessaire fera abaissera le niveau de batterie de votre appareil et affectera la durée de vie de celle-ci.

Utiliser un mot de passe pour chaque site

Fréquemment, il y a de nouvelles failles informatiques qui sont divulguées dans les médias et nous apprenons que même de grandes entreprises se font pirater leurs données sensibles. Lorsqu’un site populaire se fait pirater et qu’un pirate partage vos données personnelles sur internet en les revendant, le risque associé à une tentative de connexion à d’autres sites avec le même mot de passe est élevé, puisqu’un nombre considérable de gens utilisent le même mot de passe partout.

Il est fondamental d’avoir un mot de passe différent pour chaque site, afin d’éviter une situation regrettable. Rien n’est 100% sécuritaire sur internet et il faut prendre conscience de cela.

Utiliser la vérification par message texte pour les sites transactionnels

Lorsque vous faites des transactions sur des sites, utilisez la double authentification. Cela permettra au site web de valider votre identité et de prévenir la connexion d’un individu non désiré à votre compte. Vous recevrez une alerte par message texte demandant un code vous permettant de vous connecter. Cette pratique est intelligente et conseillée surtout pour les sites transactionnels.

Éviter de laisser sa carte de crédit enregistré sur un site web

Bien que de laisser une carte de crédit enregistré représente une manière simple et facile de procéder à un paiement, cela reste une pratique à éviter. Si vous décidez de le faire, ne le faites pas sur les petits sites transactionnels à faible réputation ou peu connus. Ils ont souvent un petit budget et sont malheureusement mal sécurisés. Laisser une carte de crédit enregistrer représente un risque que des employés mal intentionnés à l’interne la dérobe ou qu’e le numéro de la carte soit divulgué à la suite d’une attaque informatique.

Limiter l’information personnelle divulguée sur internet au nécessaire

Il n’est pas nécessaire que tout le monde sache que vous avez telle maladie, telle allergie, que vous votez pour tel parti politique, que vous avez telle habitude sexuelle et que vous prenez tel médicament. Sur internet, limitez l’information divulguée au nécessaire. Cela évitera le risque que ces informations vous concernant arrivent dans de mauvaises mains basées sur de la mauvaise foi.

Vérifier la réputation et la source avant un téléchargement

Lorsque vous téléchargez une application, vérifiez l’adresse du site pour être certain que c’est bel et bien le bon site sur lequel vous atterrissez. En matière de sécurité informatique, il importe de savoir en qui on peut réellement faire confiance et si cette confiance est méritée. Si vous voulez télécharger une application populaire et que vous ne voyez que 25 téléchargements, fort est à parier que vous n’êtes pas sur la page authentique que vous croyez être.

Il importe aussi de vérifier les évaluations, surtout pour les nouvelles applications. Les failles de sécurité prennent du temps avant d’être découvertes il vaut mieux donc être la majorité tardive que les initiateurs de nouvelles applications.

Ne répondez jamais à un message suspect

Peu importe la raison, vous ne devriez jamais répondre. Le fait de répondre implique un risque de vous faire manipulé et extorqué. Que ce soit un courriel, un message texte, un message d’inconnue sur un site de rencontre ou sur un réseau social, ne répondez pas. Ignorez-le. Il s’agit souvent de faux profile de gens ne résident pas dans votre pays qui ont pour intention de vous soutirez de l’argent. Si vous recevez un message sur un site vous demandant de vous écrire à telle adresse, c’est que la personne ne souhaite pas que le site enregistre son message comme preuve.

N’incluez pas d’informations personnelles dans les annonces classées

Écrivez plutôt votre téléphone dans la case appropriée. La plupart des sites d’annonce classés ont une option que seuls les membres qui montrent patte blanche en se connectant puissent accéder à votre numéro de téléphone sous un onglet. Pour vous contacter, les utilisateurs doivent la plupart du temps répondre à un captcha prouvant qu’ils ne sont pas un robot. Rien ne vous oblige de divulguer votre numéro téléphone, vous pouvez demandé aux gens de communiqué par courriel seulement avec vous pour vendre votre article.

Écrire votre téléphone ou votre courriel dans une annonce classée représente un risque élevé qu’un robot numérise votre annonce et vous bombarde de contenu nuisible et non désiré. Votre sécurité informatique en dépend.

Adsynk Marketing Électronique, le spécialiste de la sécurité informatique

Adsynk Marketing Électronique rédige cet article dans le but de vous informer et de vous protéger des attaques informatiques pour ainsi lutter contre le piratage. En matière d’hygiène et de bonnes habitudes à suivre pour la sécurité informatique, nous sommes la référence. Communiquez avec nous dès maintenant pour en apprendre davantage.

Adsynk Marketing Électronique, le pouvoir de la synchronisation.